Buscar

Pages

Posted by

Lilik Sukarti

In:

Hambatan Pasif dan Contoh

3.2 Jelaskan Hambatan Pasif dan Contoh

Hambatan pasif adalah hambatan yang disebabkan secara tidak sengaja. Contoh

ancaman pasif adalah sistim bermasalah, seperti karena bencana alam. Sistem

bermasalah juga karena kegagalan-kegagalan peralatan dan komponen. Berbeda

dengan hambatan aktif yang secara sengaja menghambat sistem, hambatan pasif

biasanya diakibatkan oleh ketidaksengajaan atau tidak direncanakannya hambatan

tersebut. hambatan pasif mencakup kesalahan-kesalahan system, termasuk gangguan

alam, seperti gempa bumi, banjir, kebakaran, dan badai. Kesalahan system

mewakili kegagalan peralatan komponen seperti kelemahan disk, kekurangan

tenaga, dan sebagainya. Untuk mencegah hal-hal yang tidak diinginkan pada

hambatan pasif yaitu pada perangkat keras dapat dilakukan dengan cara full

backup data.

Contoh

ancaman pasif adalah :

1. Kegagalan Sistem

Kegagalan

sistem ini terdiri dari antara lain:

· Gangguan

listrik

· Kegagalan

peralatan

· Kegagalan

fungsi perangkat lunak

2. Kesalahan Manusia

Hambatan

pasif yang disebabkan oleh kegagalan manusia yaitu antara lain :

· Kesalahan

pemasukan data

· Kesalahan

penghapusan data

·Kesalahan

operator (kesalahan memberikan label pada pita magnetik)

3. Bencana Alam

Hambatan

pasif yang terjadi karena bencana alam memang tidaklah bisa dihindari dan

diduga karena bisa saja terjadi sewaktu-waktu tanpa kita sadari. Contohnya

yaitu :

· Gempa

Bumi

· Banjir

· Kebakaran

· Perang

dsb

Sumber :

Posted on

-

0 Comments

Posted by

Lilik Sukarti

In:

Hambatan Aktif dan Contoh

3.1 Jelaskan Arti

Hambatan Aktif dan Contohnya

Hambatan

aktif adalah

hambatan yang diterima sistem secara langsung oleh si penghambat tersebut.

Hambatan aktif sendiri dilakukan oleh oknum-oknum yang tidak bertanggung jawab

dalam melakukan sebuah pekerjaan,menyalahgunakan prosedur yang ada, dengan

mengiming-imingi suatu hal untuk sebuah kepuasan konsumen. Terdapat sedikitnya

enam metode yang dapat dipakai oleh orang untuk melakukan penggelapan komputer.

Metode-metode ini adalah menipulasi masukan, gangguan program, gangguan berkas

secara langsung, pencurian data, sabotase ,dan penyalahgunaan dan pencurian

sumberdaya komputer.

1. Manipulasi

Input

Sebagian

besar kasus penyalahgunaan komputer menggunakan manipulasi input. Metode ini

membutuhkan sedikit kemampuan teknis saja sehingga orang yang menggunakan

metode ini bias saja tidak tahu bagaimana komputer beroperasi secara

keseluruhan.

2. Gangguan

Program

Gangguan

program mungkin sekarang ini salah satu metode yang paling sedikit. Dikarenakan

untuk melakukannya dibutuhkan kemampuan pemrograman yang tidak semua orang

dapat melakukannya. Di perusahaan besar terdapat metode pengujian program yang

digunakan untuk mendeteksi program yang terinfeksi gangguan tersebut.

3. Mengubah

file secara langsung

Dalam

beberapa kasus, individu-individu tertentu menemukan cara untuk memotong

(bypass) proses normal untuk menginputkan data ke dalam program komputer. Jika

hal itu terjadi, hasil nya adalah bencana.

4. Pencurian

data

Pencurian

data terhadap data-data penting merupakan masalah serius dari dahulu karena

data-data tersebut bisa menggandung informasi yang membahayakan bila keluar.

Dalam banyak indurstri yang sangat kompetitif, telah terjadi pencurian

informasi kuantitatif maupun kualitatif mengenai pesaing.

5. Sabotase

Seorang

penyusup menggunakan sabotase untuk membuat kecurangan menjadi sulit dan

membingungkan untuk diungkapkan. Penyusup mengubah database akuntansi dan kemudian

mencoba menutupi kecurangan tersebut dengan melakukan sabotase terhadap

harddisk atau media lain.

6. Penyalahgunaan

atau pencurian sumber daya informasi

Salah

satu jenis penyalahgunaan informasi terjadi pada saat seorang karyawan

menggunakan sumber daya komputer organisasi untuk kepentingan pribadi.

Cara

utama untuk mencegah hambatan aktif terkait dengan kecurangan dan sabotase

adalah dengan menerapkan tahap-tahap pengendalian akses yakni pengendalian

akses lokasi, akses sistem dan akses file.

Contoh

lain dari hambatan aktif yaitu adalah :

· Data Tampering atau Data

Diddling

Data

Tampering adalah merubah data sebelum, atau selama proses dan sesudah proses

dari sistem informasi.

Data

diubah sebelum diproses yaitu pada waktu data ditangkap di dokumen dasar atau

pada saat diverifikasi sebelum dimasukkan ke sistem informasi.

Data

diubah pada saat proses sistem informasi biasanya dilakukan pada saat

dimasukkan ke dalam sistem informasi.

Data

diubah setelah proses sistem informasi yaitu dengan mengganti nilai

keluarannya. Data diubah dapat diganti, dihapus atau ditambah.

Kegiatan data

tampering ini biasanya banyak dilakukan oleh orang dalam perusahaan itu

sendiri.

· Penyelewengan Program (Programming

Fraud)

Dengan

cara ini, program komputer dimodifikasi untuk maksud kejahatan tertentu.

Teknik-teknik yang termasuk dalam kategori ini adalah virus, worm. trojan

horse, round down technique, salami slicing, trapdoor, super zapping, logic

bomb atau time bomb.

· Penetrasi ke Sistem Informasi

–

Piggybacking

Piggybacking

adalah menyadap jalur telekomunikasi dan ikut masuk ke dalam sistem komputer

bersama-sama dengan pemakai sistem komputer yang resmi.

–

Masquerading atau Impersonation

Masquerading

atau Impersonation yaitu penetrasi ke sistem komputer dengan memakai identitas

dan password dari orang lain yang sah. Identitas dan password ini biasanya

diperoleh dari orang dalam.

– Scavenging

Scavenging

yaitu penetrasi ke sistem komputer dengan memperoleh identitas dan password

dari mencari di dokumen-dokumen perusahaan. Data identitas dan password

diperoleh dari beberapa cara mulai dari mencari dokumen di tempat sampah sampai

dengan mencarinya di memori-memori komputer.

– Eavesdropping

Eavesdropping

adalah penyadapan informasi di jalur transmisi privat.

· Pemanipulasian Masukkan

Dalam

banyak kecurangan terhadap komputer, pemanipulasian masukkan merupakan metode

yang paling banyak digunakan, mengingat hal ini dapat dilakukan tanpa

memerlukan ketrampilan teknis yang tinggi.

· Penggantian Program

Pemanipulasian

melalui program dapat dilakukan oleh para spesialis teknologi informasi.

· Penggantian Berkas Secara Langsung

Pengubahan

berkas secara langsung umum dilakukan oleh orang yang punya akses secara

langsung terhadap basis data.

· Pencurian Data

Pencurian

data seringkali dilakukan oleh “orang dalam” untuk dijual.

Salah

satu kasus yang terjadi pada Encyclopedia Britanica Company. Perusahaan ini

menuduh seorang pegawainya menjual daftar nasabah ke sebuah

pengiklan direct mail seharga $3 juta.

· Sabotase

Sabotase

dapat dilakukan dengan berbagai cara oleh Hacker atau Cracker.

Hacker : para

ahli komputer yang memiliki kekhususan dalam

menjebol

keamanan sistem komputer dengan tujuan

publisitas

Cracker

: penjebol sistem komputer yang bertujuan untuk melakukan pencurian atau

merusak sistem.

Hambatan

aktif sendiri dilakukan oleh oknum-oknum yang tidak bertanggung jawab dalam

melakukan sebuah pekerjaan,

dan

menyalahgunakan prosedur yang ada, dengan mengiming-imingi suatu hal untuk

sebuah kepuasan konsumen.

Tiga

kategori individu yang bisa menimbulkan serangan ke sistem informasi:

1.

Karyawan sistim informasi

2.

Para pemakai

3.

Pengganggu

Orang

yang menimbulkan hambatan dalam sistem komputer :

1. Karyawan

Sistem Komputer

Mereka

adalah yang menginstalasikan perangkat keras, perangkat lunak, memperbaiki

perangkat keras dan memperbaiki kesalahan kecil pada perangkat lunak. Dalam

banyak kasus, orang-orang ini harus memiliki akses atas pengamanan tingkat

tinggi komputer, guna memperlancar pekerjaan mereka. Sebagai contoh, orang yang

menginstalasikan versi baru program akuntansi seringkali diberikan akses yang

lengkap ke catalog berkas yang memuat sistem akuntansi dan berkas-berkas data

yang berkaitan.

2. Pemrogram

Pemrogram

sistem seringkali menuliskan programnya untuk memodifikasi atau memperbaiki

sistem operasi. Orang-orang itu umumnya memiliki akses khusus ke seluruh berkas

perusahaan. Pemrogram aplikasi dapat membuat modifikasi yang menganggu

program-program yang ada, atau menuliskan program baru yang tidak memuaskan.

3. Operator

Komputer

Orang-orang

yang merencanakan dan memonitor operasi komputer dan jaringan komunikasi

disebut operator komputer dan operator jaringan

4. Karyawan

Adminsitratif Sistem Informasi dan Komputer

Penyedia

sistem merupakan orang yang mempunyai posisi dengan kepercayaan besar.

Orang-orang ini secara normal memiliki akses ke pengamanan rahasia, berkas,

program, dan sebagainya.

5. Klerk

Pengendalian Data

Mereka

yang bertanggungjawab atas pemasukan data secara manual maupun terotomasi ke

sistem computer disebut klerk-klerk pengendalian data. Orang-orang ini berada

dalam posisi yang menungkinkan untuk memanipulasi pemasukan data.

Hambatan

aktif contohnya penipuan dalam sebuah

komponen-komponen dari komputer dan sabotase.

Sumber :

Posted on

-

0 Comments

Posted by

Lilik Sukarti

In:

2.5 Pengertian Data Flow Diagram dan Berikan Contoh Gambar DFD

DATA FLOW DIAGRAM (DFD)

Data

Flow Diagram (DFD) adalah alat pembuatan model yang

memungkinkan profesional sistem untuk menggambarkan sistem sebagai suatu

jaringan proses fungsional yang dihubungkan satu sama laindengan alur data,

baik secara manual maupun komputerisasi. DFD ini sering disebut juga dengan

nama Bubble chart, Bubble diagram, model proses, diagram alur kerja, atau model

fungsi.

DFD ini

adalah salah satu alat pembuatan model yang sering digunakan, khususnya bila

fungsi-fungsi sistem merupakan bagian yang lebih penting dan kompleks dari pada

data yang dimanipulasi olehsistem. Dengan kata lain, DFD adalah alat pembuatan

model yang memberikan penekanan hanya padafungsi sistem. DFD ini merupakan alat

perancangan sistem yang berorientasi pada alur data dengan konsep dekomposisi

dapat digunakan untuk penggambaran analisa maupun rancangan sistem yang mudah di

komunikasikan oleh profesional sistem kepada pemakai maupun pembuat program.

Posted on

-

0 Comments

Posted by

Lilik Sukarti

In:

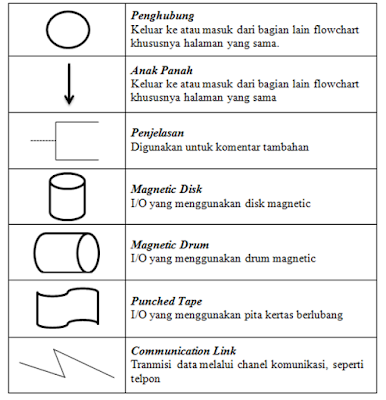

2.4 Gambarkan Simbol-simbol Tambahan dan Artinya

Simbol – Simbol Tambahan

Simbol-simbol tambahan ini

merupakan simbol pelengkap yang akan memperjelas dari suatu algoritma atau

flowchart yang dibuat. Tulisan berikut akan menjelaskan simbol-simbol yang ada

beserta artinya.

Posted on

-

0 Comments

Posted by

Lilik Sukarti

In:

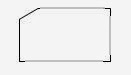

2.3 Gambarkan Simbol-simbol Pemrosesan dan Artinya

Simbol Simbol Pemrosesan

1.

Simbol

process, yaitu menyatakan suatu tindakan (proses)

yang dilakukan oleh komputer

2. Simbol

manual, yaitu menyatakan suatu tindakan (proses)

yang tidak dilakukan oleh computer.

3. Simbol

decision, yaitu menujukkan suatu kondisi tertentu

yang akan menghasilkan dua kemungkinan jawaban : ya / tidak

4. Simbol

predefined process, yaitu menyatakan penyediaan

tempat penyimpanan suatu pengolahan untuk memberi harga awal.

5.

Simbol

terminal, yaitu menyatakan permulaan atauakhir suatu

program

6. Simbol

keying operation, Menyatakan segal jenis operasi

yang diproses dengan menggunakan suatu mesin yang mempunyai keyboard

7. Simbol

offline-storage, menunjukkan bahwa data dalam

simbol ini akan disimpan ke suatu media tertentu.

8. Simbol

manual input, memasukkan data secara manual dengan

menggunakan online keyboard

Sumber :

Posted on

-

0 Comments

Posted by

Lilik Sukarti

In:

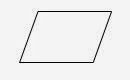

2.2 Gambarkan Simbol-simbol Masukan dan Artinya

Simbol-Simbol Masukan Flowchart

Menyatakan jenis

peralatan yang digunakan sebagai media input atau output. Berikut adalah

macam-macam simbol masukkan/keluaran (input/output) dalam flowchart beserta

penjelasannya.

Symbol magnetic-tape unit (Symbol yang menyatakan input

berasal pita magnetic atau output disimpan ke pita magnetic)

Symbol punched card (Symbol yang menyatakan input berasal dari

kartu atau output ditulis ke kartu)

Symbol disk and on-line storage (Symbol untuk menyatakan input

berasal dari disk atau output disimpan ke disk)

Symbol display (Symbol yang menyatakan peralatan output yang

digunakan yaitu layar, plotter, printer, dan sebagainya)

Symbol dokumen (symbol yang menyatakan input berasal dari

dokumen dalam bentuk kertas atau output dicetak ke kertas)

Sumber :

Posted on

-

0 Comments

Posted by

Lilik Sukarti

In:

2.1 Jelaskan Simbol-simbol dasar flowchart

SIMBOL- SIMBOL FLOWCHART DAN FUNGSINYA

Flowchart disusun dengan

simbol-simbol. Simbol ini dipakai sebagai alat bantu menggambarkan proses di

dalam program. Simbol-simbol yang dipakai antara lain :

1. Flow Direction symbol (Simbol Arus)

Yaitu simbol yang digunakan untuk

menghubungkan antara simbol yang satu dengan simbol yang lain atau menyatakan

jalannya arus suatu proses. Simbol ini disebut juga connecting line.

Posted on

-

0 Comments

Langganan:

Postingan (Atom)